安全通告

北京时间6月27日晚,乌克兰、俄罗斯、印度、西班牙、法国、英国以及欧洲多国遭遇了Petya勒索病毒变种袭击,政府、银行、电力系统、通讯系统、企业以及机场都不同程度的受到了影响。目前我国也发现有用户感染Petya勒索病毒变种。

此次黑客使用的是Petya勒索病毒变种,该变种攻击方式与WannaCry相同,都是利用MS17-010(”永恒之蓝”)漏洞传播,不同于传统勒索软件加密文件的行为,Petya勒索病毒采用磁盘加密方式,通过加密硬盘驱动器主文件表(MFT),使主引导记录(MBR)不可操作,限制对系统的访问。此次黑客勒索金额为300美元比特币。

事件分析

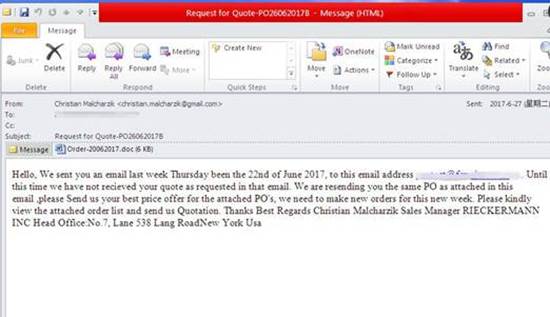

据国外安全人员分析,Petya勒索病毒变种通过带有DOC文档的垃圾邮件附件进行传播,通过Office CVE-2017-0199漏洞来触发攻击。

【携带CVE-2017-0199漏洞的垃圾邮件范例】

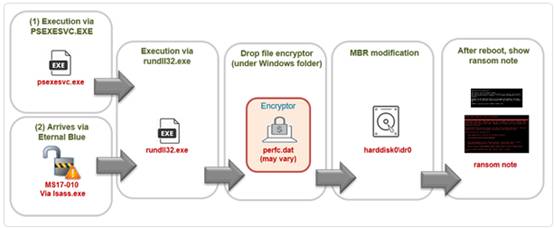

Petya勒索病毒变种通过PsExec 工具和”永恒之蓝”漏洞在内网进行传播。PsExec工具是微软的实用工具之一,用于在远程系统上运行进程。黑客通常用该工具在内网进行渗透。具体感染流程如下:

ü Petya勒索病毒变种通过PsExec 工具和”永恒之蓝”漏洞进入系统;

ü 利用rundll32.exe进程自启动;

ü 在windows文件夹中生成真正的加密程序perfc.dat(文件名可能会发生变化);

ü 修改主引导记录(MBR);

ü 重启后显示勒索信息;

【Petya勒索病毒变种感染流程】

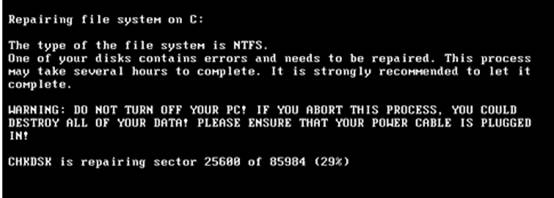

Petya勒索软件变种通过添加计划任务,设置被感染计算机在一个小时内重新启动。当系统重启时显示虚假的磁盘检查界面,实际上加密程序正在对磁盘进行加密操作。

【虚假的磁盘检查通知】

和其它勒索软件不同的是,Petya勒索软件变种不会修改被加密文件的后缀名。其会加密超过60种不同扩展名的文件,这些扩展名都是企业日常使用的文件类型;而相对于其他勒索病毒热衷的图片和视频文件,Petya勒索病毒变种并不会对其进行加密。

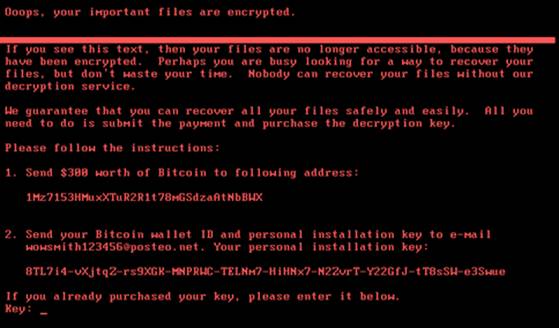

除了利用”永恒之蓝”漏洞外, Petya勒索病毒变种还有一些与WannaCry类似之处,如赎金支付过程相对简单: Petya勒索病毒变种也是使用一个硬编码的比特币地址,与早期的Petya勒索病毒相比较,此次变种的UI界面更友好。

【提示勒索信息】

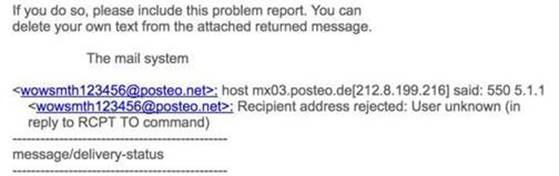

Petya勒索病毒变种要求每个受害者需要支付相当于300美元的比特币。截至目前, 大约7500美元已支付到上述比特币地址。但是,勒索信息中提及的电子邮件地址,目前已经停止访问,我们建议用户不要支付赎金。

【勒索信息中提及的邮件地址已经停止访问】

处置建议

安全操作提示:

ü 不要轻易点击来源不明附件,尤其是rtf、doc等格式。

ü 及时更新Windows系统及Office补丁程序。

ü 利用系统防火墙高级设置阻止向445端口进行连接(该操作会影响使用445端口的服务)

ü 确保电脑安装最新版的杀毒软件,并将杀毒软件病毒库升级为最新版本,并对电脑进行杀毒

ü 备份好数据,防患于未然